Nesse artigo fique a saber o que é o Spoofing e porque é tão importante proteger a sua empresa desta prática.

Sabia que Portugal está no top 10 dos países mais atacados por spam e phishing?

De acordo com Alfonso Ramírez, director geral de Kaspersky Lab Iberia “(…) O email continua a ser o método mais utilizado na comunicação corporativa e continua a ser um alvo muito tentador para os hackers. (…) Medidas preventivas, como educar os colaboradores sobre ameaças online são extremamente importantes. No entanto, as empresas devem garantir, também, uma protecção específica nos seus servidores de email e gateways.

Contents

O que é o Spoofing?

De acordo com os nossos amigos do Pplware: “O Spoofing consiste em esconder a verdadeira identidade do atacante na rede. Desta forma, é usada uma identidade falsa, isto é, o atacante fornece um endereço de origem que não lhe pertence.

Esta técnica não é de todo lícita, mesmo que estejamos a “tentar” proteger a verdadeira identidade do dispositivo que acede a determinados locais. Segundo julgo saber esta técnica não é de todo legal. Deixo-vos a sugestão de ler um pouco mais sobre esta técnica que tem vindo a a recolher cada vez mais adeptos. Veja mais informação recorrendo à Wikipédia aqui.”

O Caso Ubisoft

Youtubers têm sido alvo de fraudes de um grupo russo que entra em contacto fingindo serem anunciantes ou à procura de parcerias.

Desta vez, a vítima foi a Ubisoft, uma produtora e editora francesa de videojogos.

Utilizando um fornecedor para enviar e-mail, neste caso, a Sendgrid, conseguiram fazer-se passar pela Ubisoft e roubar os dados de acesso de vários Youtubers usando o remetente da própria Ubisoft.

Saiba tudo neste vídeo:

Resumindo:

- Os burlões passaram a validação do SPF, conseguindo enviar e-mails de uma origem aprovada pela Ubisoft. Esta validação verifica e testa um domínio que é relatado em outro header chamado Return Path, e nesse header há um domínio que foi automaticamente enviado do domínio sendgrid.

- O DKIM também passou na validação e foi aprovado pelo sendgrid.net. O DKIM insere uma assinatura criptográfica no e-mail, mas especifica num parâmetro chamado “d” qual é o domínio que está a assinar esta mensagem. A validação é especificada por este parâmetro e não pelo domínio que estão a usar como remetente.

- A DMARC avalia os mesmos testes que o SPF e o DKIM. É aqui que o e-mail que está a ser usado como remetente é testado, neste caso a Ubisoft e não a sendgrid como aconteceu em verificações anteriores. Mas se a verificação do DMARC falhou porque os youtubers acabaram por receber o e-mail fraudulento na mesma?

Na DMARC o proprietário pode definir as políticas do que deve acontecer quando o e-mail falha nestes testes.

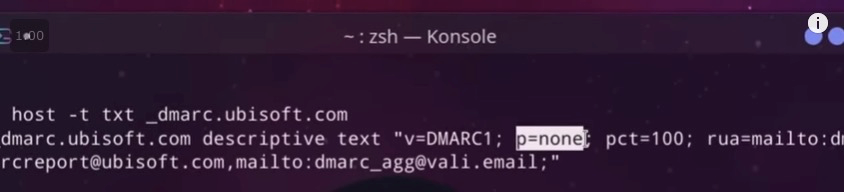

Vamos ver as definições do DMARC da Ubisoft:

Ao consultar o DNS do domínio Ubisoft através de uma entrada TXT, verificamos a existência de um parâmetro “p=none”. E o que quer isso dizer?

Significa que a política que a Ubisoft adotou para ser executada quando os e-mails falham nos testes é de não fazer nada com eles e o utilizador acaba por receber o e-mail normalmente.

Neste caso, embora a Ubisoft receba um aviso nos seus relatórios DMARC de que eles falharam nestes testes, saiba que usar a configuração DMARC da forma como a Ubisoft a utiliza não é nada invulgar.

Um inquérito de 2019 descobriu que 80% das caixas de e-mail em todo o mundo já usam DMARC, mas apenas 17% usam as definições corretas que ajudariam a prevenir esquemas como este.

O que posso fazer para proteger a minha empresa destes esquemas e como é que a E-goi me pode ajudar?

Queremos entregar resultados aos nossos clientes. Levamos isto muito a sério e a questão da segurança é um dos pontos-chave que impactam estes resultados.

Num ápice, uma situação como esta pode causar uma visibilidade e notoriedade negativas na marca com proporções gigantescas e muito difícil de reverter a curto prazo.

Essa é uma das razões pelas quais nos preocupamos tanto que os nossos clientes façam todas as configurações necessárias de SPF e DKIM.

Ao realizar as validações do SPF e do DKIM na E-goi estará a proteger o seu domínio com essas validações.

Na E-goi, incentivamos os nossos clientes a fazê-lo e nós próprios podemos ajudá-lo gratuitamente a realizar essas configurações: https://helpdesk.e-goi.com/750565-Autenticar-remetentes-de-email.

Importante: configure o DKIM e o SPF antes de configurar o DMARC. Esses protocolos devem autenticar mensagens por pelo menos 48 horas antes que o DMARC seja ativado.

Então e o DMARC?

No caso da Ubisoft e da maioria das empresas já existe uma configuração de DMARC no domínio. Se ainda não tem uma, a Google explica como fazer isso aqui: https://support.google.com/a/answer/2466563?hl=pt-BR&ref_topic=2759254

O problema é que na generalidade dos casos, incluindo a Ubisoft essa configuração é permissiva.

Mas eu devo configurar de imediato uma configuração mais restritiva?

Não!

A própria Google recomenda começar com uma política de DMARC não rigorosa, analisar e só depois progressivamente ir atualizando o grau de proteção do registo DMARC conforme informado neste tutorial: https://support.google.com/a/answer/10032473?hl=pt-BR&ref_topic=2759254

Note que a tag “p” informa ao servidor de e-mail de recebimento o que fazer com as mensagens que não passam na autenticação.

Conclusão:

Se a sua empresa ainda não tem as configurações de SPF, DKIM e DMARC necessárias nos domínios que a sua empresa usa para comunicar então CORRA para fazer isso!

A boa notícia é que na E-goi estamos do seu lado e não vamos deixá-lo sozinho(a).

Então, se precisar de ajuda para essas configurações fale connosco!